Malware Agent Smith já infectou mais de 25 milhões de aparelhos Android

Novo malware toma a forma de outros apps do Android e exibe anúncios maliciosos; Índia concentra a maioria dos usuários afetados

Ronaldo Gogoni 5 anos atrás

Pesquisadores da empresa de segurança digital Check Point Research descobriram um malware de Android bastante incomum, capaz de infectar outros apps e forçá-los a exibir anúncios indevidos, desviar para si o dinheiro das propagandas legítimas e se disfarçar para evitar ser rastreado.

Por causa desse comportamento ele recebeu o adequado nome de Agent Smith, um dos principais (e mais insistentes) vilões da trilogia Matrix.

- Mais de 1.000 apps do Android coletam dados sem permissão

- A maioria dos antivírus para Android não protege o usuário

De acordo com a análise da Check Point o malware é originário da China (finja surpresa), especificamente uma companhia de segurança sediada em Guangzhou, cujo negócio legítimo (ou de fachada, no caso) é de ajudar desenvolvedores locais a distribuírem seus apps em outros mercados. Os aparelhos teriam sido infectados através de uma loja de terceiros chamada 9Apps, bastante popular em países que falam hindi, árabe e indonésio, entre outras línguas da região.

A empresa diz que o Agent Smith já infectou em torno de 25 milhões de aparelhos Android de forma silenciosa, sem que o usuário se dê conta do ataque graças à sua capacidade de camuflagem e ocultação. Cerca de 15 milhões de usuários afetados estão na Índia e países próximos, como Paquistão e Bangladesh; no entanto o malware já foi detectado em pelo menos 303 mil aparelhos dos Estados Unidos e 137 mil do Reino Unido, além de também estar circulando na Austrália.

Os pesquisadores também encontraram evidências de que os desenvolvedores do malware tentaram infectar a Google Play Store; evidências de código de uma versão anterior foram encontradas em pelo menos 11 aplicativos, mas o Google conseguiu remover todos os que representam risco e por causa disso, o app malicioso não conseguiu se propagar pela loja oficial.

Em verdade, a praga se aproveita de uma falha chamada Janus corrigida pelo Google quando da introdução do Android 7.0 Nougat, mas que depende dos desenvolvedores dos apps para ser implementada. É de se notar que 73,7% dos aparelhos afetados rodam as versões 5.0 Lollipop e 6.0 Marshmallow (respectivamente 40,2% e 33,5%), mas 25,1% do total estão nas versões mais recentes (15,8% com 7.0 e 8,3% com 8.0 Oreo). Pelo visto, muita gente não fez o dever de casa.

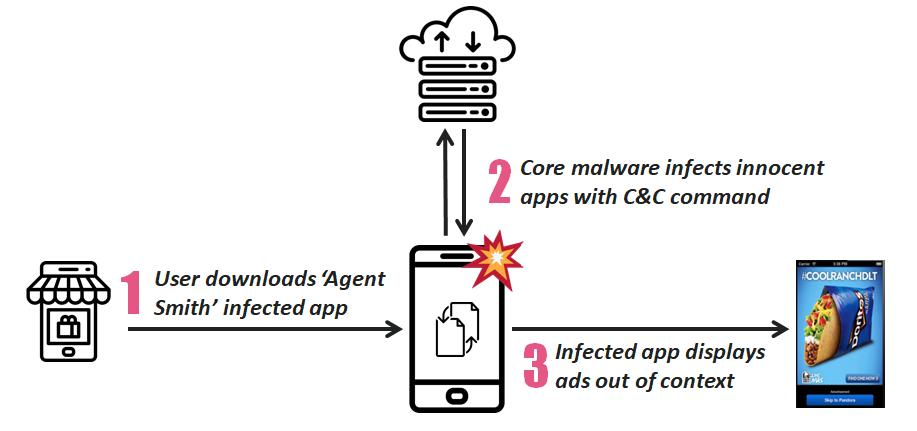

O ataque se dá em três etapas. Primeiro, o usuário precisa instalar um app aparentemente inofensivo (como a loja 9Apps) em seu celular, e baixar algum aplicativo ou jogo por este meio que já tenha sido infectado. Este "cavalo de troia" por sua vez instala o núcleo do malware no aparelho, que se disfarça de apps aparentemente legítimos como Google Updater, Google Update for U ou "com.google.vending" e passa a enviar notificações para a instalação de atualizações falsas.

Uma vez instalado, o Agent Smith varre a lista de apps instalados e ao encontrar um compatível (por exemplo, com processos com código embutido ou hard-coded, que todo mundo sabe ser uma péssima prática, ou enviados por um servidor C&C), ele vai extrair o arquivo .apk base, aplicar um patch malicioso no arquivo e substituir o original pelo infectado, como se fosse uma atualização. Entre os apps vulneráveis destacam-se WhatsApp, Opera, MX Video Player e SwiftKey, entre outros.

Uma vez infectados, os apps passam a exibir anúncios fora de contexto e em grandes quantidades, com o dinheiro sendo revertido para os desenvolvedores do malware; variantes do Agent Smith também são capazes de interceptar propagandas legítimas, substituí-las pelas fraudulentas e reverter a grana para si.

A Check Point informa que embora o malware esteja sendo usado no momento para exibição de apps e lucro rápido, ele pode muito bem ser usado para atividades mais nocivas, como roubar dados pessoais, senhas e credenciais bancárias, transformar o celular Android numa escuta ou num zumbi, ligado a uma botnet e etc. Graças à sua capacidade de se esconder, as possibilidades são inúmeras.

A empresa de segurança informa estar trabalhando diretamente com o Google; a gigante das buscas informa que o Agent Smith não conseguiu se infiltrar na loja de apps e por isso, quem não costuma instalar aplicativos de fora está seguro.No mais vale a velha regra: cuidado com o que você instala em seu celular e se possível, evite qualquer tipo de software que não seja distribuído diretamente.

Com informações: Check Point Research, Avast Blog.