Apple sabia de falha do AirDrop explorada pela China

Falha no AirDrop é usada por autoridades da China para identificar subversivos; Apple sabia desde 2019, mas a ignorou para não irritar Pequim

Ronaldo Gogoni 27 semanas atrás

Uma declaração recente da China deixou a Apple em maus lençóis, de novo: autoridades do governo de Pequim vem usando uma ferramenta avança de quebra de criptografia, voltada a remover a anonimidade de usuários do AirDrop, o protocolo proprietário para o compartilhamento de conteúdos via Wi-Fi, presente em iPhones, iPads, Macs, e outros dispositivos da maçã.

- Conheça contrato de US$ 275 bilhões entre Tim Cook e China

- Apple entregou dados de usuários ao governo para crescer na China

O método, voltado a identificar quem compartilha conteúdo subversivo (leia-se críticas ao governo e ao premiê e secretário-geral Xi Jinping), usa uma falha conhecida por profissionais de segurança desde 2019, no que a Apple foi alertada, mas nunca corrigiu.

Autoridades chinesas usam falha do AirDrop para identificar quem compartilha conteúdos subversivos (Crédito: DALL-E)

A declaração do governo chinês foi publicada na última segunda-feira (8), na página oficial do Departamento de Justiça da Prefeitura de Pequim. Uma companhia local, chamada Wangshendongjian Technology, proveu os meios para identificar e rastrear usuários que compartilharam "informações inapropriadas" via AirDrop, em locais públicos como estações e vagões de trens, usando a configuração que permite a donos de iPhones receberem arquivos de quaisquer pessoas nas proximidades.

Por padrão, o AirDrop vinha pré-configurado para aceitar qualquer conexão, no que ativistas e dissidentes aproveitaram para realizar protestos digitais. Um deles foi uma reprodução digital de um protesto físico, cartazes colados na central de Pequim em 13 de outubro de 2022, chamando o ursi- digo, premiê Xi de "traidor despótico". O slogan pegou, fora e dentro do país, sendo repassado por iPhones via recurso wireless.

Pouco tempo depois, em 9 de novembro do mesmo ano, a Apple implementou, através da atualização 16.1.1 do iOS, uma modificação na configuração do AirDrop, mudando o estado padrão de "todos" para "apenas contatos". A maçã nunca comentou por que fez a alteração, mas o timing aponta que a companhia talvez tenha sido pressionada pelo governo chinês a fazê-lo.

Agora, as autoridades locais afirmam que o compartilhamento de material não sancionado em lugares públicos ainda era grande, e para combater a prática e rastrear (e punir) os responsáveis, as autoridades de justiça anunciaram o uso de ferramentas para a quebra de criptografia e remoção do anonimato, explorando uma falha tornada pública em 2021.

Nsa postagem, o Departamento de Justiça de Pequim diz que as proteções do iOS em relação ao AirDrop, criptografia e anonimização dos usuários, deram a muitos um sentimento de segurança, o suficiente para que estes repassassem para a frente os materiais dissidentes. Pensando nisso, a falha de 2019 está sendo ativamente explorada.

Rainbow Connection

O método empregado pela SHA-256 para identificar quem compartilhou críticas ao governo chinês pelo AirDrop não foi revelado, claro, mas as traduções compartilhadas na internet da declaração oficial apontam para um conceito antigo em criptografia, as rainbow tables, ou tabelas arco-íris.

Elas são tabelas pré-computadas, criadas para descobrir senhas através da quebra dos hashes, no que tais listagens podem conter bilhões e bilhões de entradas. Por causa disso, em geral, ocupam vários terabytes de espaço. Elas foram propostas em 1980, como uma forma de economizar o astronômico (para a época) uso de poder computacional, para quebrar camadas de segurança.

Funciona assim: digamos uma de minhas senhas, o serviço não interessa, seja "cavalocorreto", sem as aspas. Usando o algoritmo de criptografia MD5, ela seria convertida na hash 2210B93C80A2899FCDE25ECF94D6BEE8. Porém, se essa hash for jogada em uma rainbow table que contenha essa combinação, ela irá retornar a senha correta ao hacker, ou profissional de segurança ligado a um governo.

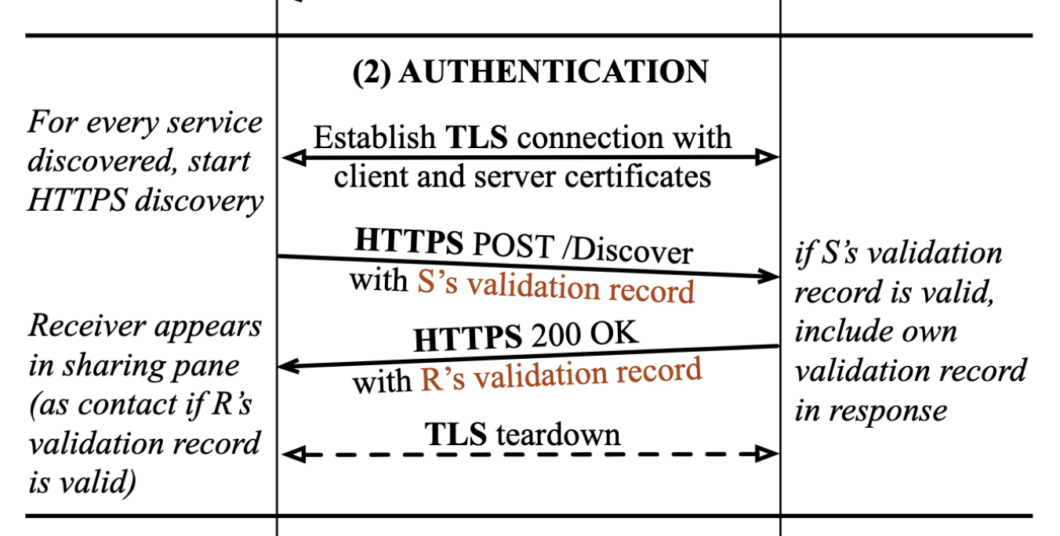

O AirDrop funciona emitindo (cuidado, PDF), via Bluetooth, o hash de identificação da Apple ID do iPhone que está enviando o arquivo, em busca de outros nas proximidades que combinem com as exigências do protocolo; se o e-mail e o número também são usados como identificadores, cada um terá sua própria hash. Se o receptor configurou seu aparelho para receber envios de qualquer um, os devices iniciarão um handshake, onde a ligação será autenticada e eles trocarão entre si os hashes SHA-256 entre eles. Se o usuário configurou o AirDrop para receber apenas solicitações de contatos conhecidos, o iPhone vai ignorar todas as tentativas enviadas de aparelhos desconhecidos.

Eis como o método de invasão funciona: a ferramenta coleta as transmissões abertas, joga-as em suas rainbow tables, e identifica os números e e-mails dos usuários trocando materiais subversivos. Isso acontece porque a Apple não "salga" as hashes, no que salt é uma cadeia de caracteres aleatória, ligada a uma senha, chave ou hash, que gera uma nova hash aleatória a cada nova solicitação HTTPS POST.

Voltando ao exemplo dado, com o salt habilitado, a hash ligada a "cavalocorreto" continuaria a ser sempre a mesma, mas cada conexão geraria uma hash secundária aleatória, sendo impossível chegar à original, e muito menos à senha. O AirDrop não é capaz de usar salt, dessa forma, as hashes ficam sujeitas a rainbow tables compartilhadas internet afora, no que o serviço HashKiller é um dos mais conhecidos.

Uma rainbow table não é nada mais do que um ataque de dicionário, mais efetivo (em partes) do que um que usa força bruta, se considerarmos quando o método foi criado e como os PCs eram limitados então. Hoje, temos instalações poderosas o suficiente para rodar algoritmos de tentativa e erro, com mais eficiência, mas ter uma lista de hashes à mão ainda é mais simples, principalmente porque a Apple não fez sua parte para aumentar a segurança do AirDrop.

Acordo bilionário da Apple com a China lhe rendeu inúmeras benesses; em troca, a maçã faz vista grossa às demandas do governo (Crédito: Reuters/Nikkei Asia)

Apple: "lalalá não ouço nada..."

Basicamente, o AirDrop vaza os dados dos usuários não como uma peneira, mas como uma represa aberta. Profissionais que possuam acesso a rainbow tables e métodos de interceptação das hashes podem converter os dados nas informações pessoais de quem quer que esteja envolvido na disseminação de protestos e materiais que o governo chinês não, quer que se espalhem.

Aqui, o intuito é pegar quem os compartilha em primeiro lugar, quem os passa para a frente, e quem o recebeu, não repassou, mas não reportou às autoridades, a respeito da existência de materiais dissidentes.

De acordo com pesquisadores de Segurança da Informação da Universidade Técnica de Damrmstadt, na Alemanha, que publicaram um estudo sobre o funcionamento, e as falhas crassas, do AirDrop, a Apple foi alertada sobre as vulnerabilidades em 2019, mas nunca a corrigiu. Matthew Green, especialista em criptografia da Universidade Johns Hopkins, nos Estados Unidos, acredita que a inação da maçã se dê por dificuldades técnicas, implementar o salt agora seria uma tarefa bastante complexa.

Por outro lado, é preciso notar que Cupertino tomou uma ação, tecnicamente não relacionada, pouco tempo depois dos protestos usando sua ferramenta foram revelados pelo artigo do The New York Times. Vale lembrar que a companha sustenta um acordo bilionário com o governo local, que se reverteu em benesses que nenhuma outra empresa fora do País do Meio tem, que lhe permitiram crescer no país; em troca, Pequim tem acesso irrestrito aos dados dos usuários de iGadgets, na forma de uma iCloud local.

Procurada, a Apple não comentou o assunto.

Referências bibliográficas

HEINRICH, A., HOLLICK, M., SCHNEIDER, T. et al. PrivateDrop: Practical Privacy-Preserving Authentication for Apple AirDrop. 30th USENIX Security Symposium, 19 páginas, 11-13 de agosto de 2021. Disponível aqui.

Fonte: Ars Technica