Lembrete: autenticação em duas etapas não é imune a phishing

Microsoft alerta: software à venda em fóruns intercepta login de usuários com autenticação em duas etapas, no que hackers roubam contas

Ronaldo Gogoni 1 ano atrás

A autenticação em duas etapas (2FA), quando feita por meios que não via SMS, é um dos métodos mais seguros para a proteção de contas de usuários, em sites e serviços diversos. No entanto, mesmo o mais safo deve sempre prestar atenção onde está digitando seus dados.

Um relatório recente da Microsoft alerta para a existência de softwares usados por hackers que interceptam o login, coletando senhas e chaves de autenticação de 2FA, para dessa forma, invadirem contas e fazerem a festa.

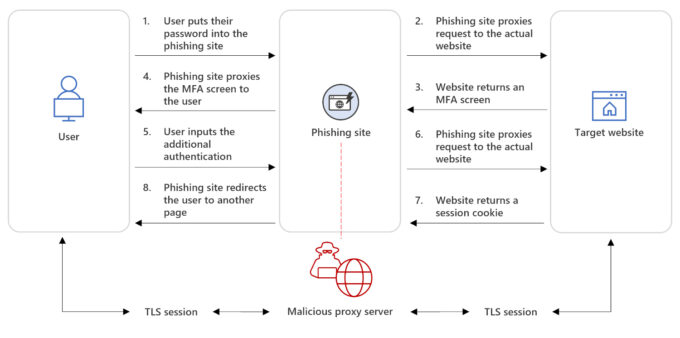

Página de login falsa se insere entre serviço e o usuário, que entra com credenciais (2FA incluso) sem perceber nada de errado (Crédito: Ronaldo Gogoni/Meio Bit)

Segundo a companhia, um programa oferecido em fóruns online a hackers e gente mal intencionada, é responsável pelo disparo de mais de 1 milhão de e-mail maliciosos diariamente, os clássicos ataques de phishing em que o usuário é aconselhado a entrar em um site e digitar seus dados de conta, geralmente com a desculpa de que o perfil sofreu uma brecha de segurança.

Este é um golpe básico de engenharia social, que para funcionar está atrelado à exibição de uma página de login falsa, acessível pelo link anexado ao e-mail. Esta, por sua vez, se comunica com o site/serviço legítimo, no que o usuário nada percebe enquanto entra na conta, enquanto o hacker, aqui um intermediário, está coletando tudo. Este ataque é conhecido como Man/Adversary-in-the-Middle, ou MtiM/AitM.

Normalmente, ataques MitM eram voltados a serviços e instâncias onde o usuário não protegeu seu perfil com autenticação em duas etapas, principalmente quando a chave de autenticação é uma Senha Temporária de Uso Único, ou TOPT (Time-based One-Time Password), os códigos aleatórios salvos em apps como Authy, Google Authenticator e cia, que expiram em uma janela de tempo curta.

O software usado por hackers tem versões diferentes, com mais ou menos recursos. A versão "básica" custa US$ 300, enquanto a avançada, voltada para clientes VIP, sai por US$ 1 mil. Esta traria uma ferramenta especializada, a fonte de preocupação da Microsoft: um recurso capaz de coletar TOPTs, e de enganar o site/serviço mesmo se o usuário demorar para entrar com os dados.

Este software, desenvolvido por um grupo hacker que a Microsoft identifica pelo codinome DEV-1101, estaria por trás de uma onda de ataques em 2022, que afetou mais de 10 mil organizações em um período de 10 meses, e também afetou empresas de segurança como Cloudflare e Twilio. A chave para tudo funcionar está no tempo de resposta para o site de phishing validar a TOPT coletada, já que ela expira muito rápido.

Funciona assim: o usuário clica em um link duvidoso, que o envia para a página falsa, e entra com seus dados de login padrão, nome e senha. Este repassa as informações para o serviço, que responde emitindo uma solicitação da TOPT. O site de phishing então o repassa para o usuário.

Este, por sua vez, responde digitando o código/senha armazenado em seu app de 2FA de escolha, para validar a autenticação em duas etapas. A página falsa então repassa rapidamente o código, graças a bots hospedados em mensageiros de tempo real, como o Telegram, e o serviço reconhece o acesso como válido.

Nem o usuário, nem o serviço conseguem notar a presença de um intermediário entre eles, que coletou todos os dados de login, inclusive a chave de 2FA, que ele usa para validar o acesso ao perfil em outro terminal, antes do mesmo perder a validade. Uma vez feito isso, o hacker assume o comando do perfil.

Segundo a Microsoft, o grupo DEV-1101 começou a fazer propaganda de sua "solução" em maio de 2022. Além de contornar a autenticação em duas etapas, ele também consegue burlar entrada de CAPTCHA, para identificação de login como um usuário humano, e também faz redirecionamentos iniciais do link malicioso a páginas legítimas, antes de jogar o usuário no login falso, para ludibriar os mais atentos.

Na página de alerta, a gigante de Redmond oferece algumas medidas que os usuários devem tomar para não serem pegos nesse golpe, e a mais óbvia e simples é não sair clicando em qualquer link, e checar os remetentes de e-mail suspeitos.

Entre as alternativas para fortalecer a segurança de contas, a empresa recomenda o uso de chaves físicas baseadas no protocolo FIDO2, que infelizmente, não são tão populares, ou acessíveis, quanto deveriam ser, e o uso de apps de 2FA, mas no geral, a regra de ouro continua sendo não dar mole.

Fonte: Microsoft