Heartbleed foi introduzido por acidente: falha também afeta roteadores

Desenvolvedor revela que bug no OpenSSL foi introduzido após uma falha de validação: Heartbleed também afeta hardwares como roteadores e switches.

Ronaldo Gogoni 10 anos atrás

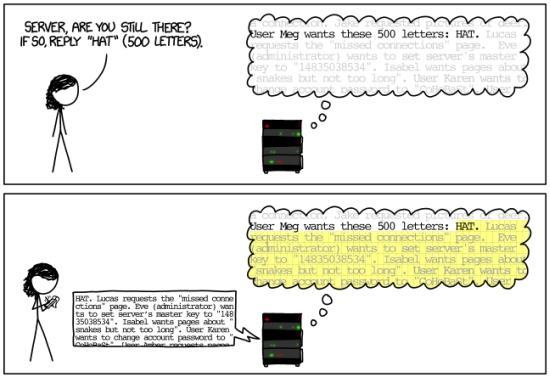

O Heartbleed, o bug catastrófico que tornou 66% da internet vulnerável a qualquer um que consiga invadir um servidor, conseguir copiar as chaves e acessar informações cruciais de praticamente tudo que deveria estar criptografado está tirando o sono de todo mundo. dos administradores de sites e serviços, que estão decidindo entre revogar e reenviar os certificados digitais; já os usuários serão obrigados a mudar quase que a totalidade de todas as senhas que utilizam, desde que os serviços utilizem OpenSSL e tenham sido listados como vulneráveis.

A pergunta que muita gente está fazendo é: como uma falha tão grotesca apareceu? O desenvolvedor alemão Robin Seggelmann respondeu em uma entrevista ao Sydney Monday Herald: ela foi introduzida por acidente através de um erro de programação que não foi revisado antes de entrar no ar.

Seggelmann conta que ele estava trabalhando para aprimorar o código do OpenSSL, introduzindo correções de bugs e novas funcionalidades. O bug foi introduzido quando ele se esqueceu de validar uma variável e a submeteu à avaliação, e para azar generalizado o revisor não percebeu a falha. Com isso a parte do código que continha a falha foi aprovada e entrou no ar na noite de 31 de dezembro de 2011. O resto vocês já sabem: o expert em segurança online Bruce Schneier avaliou o Heartbleed da seguinte forma: "numa escala de 1 a 10, ele é uma falha de nível 11". Eu diria 35.

O desenvolvedor negou todas as acusações de que ele introduziu a falha de maneira deliberada. A gente sabe, falhas do tipo ocorrem o tempo todo, só tivemos a infelicidade de que dessa vez o bug tenha levado a uma vulnerabilidade catastrófica. E ela não está restrita a sites e serviços apenas.

Diversos fabricantes emitiram comunicados informando que alguns de seus equipamentos, por implementarem a solução OpenSSL também estão sujeitos ao Heartbleed. Cisco e Juniper dizem que alguns modelos de roteadores, firewalls e switches foram afetados, e embora a grande maioria deles seja voltado ao mercado corporativo, existem modelos para o usuário final que também estão vulneráveis. Os fabricantes estão investigando e prometem updates para resolver o problema, entretanto se voce for muito paranoico ou possua uma empresa com dados sensíveis talvez seja melhor trocar o equipamento. Os da LinkSYS por exemplo não foram afetados.

Sigam os links para saber quais foram os modelos de equipamentos afetados: as empresas que já notificaram seus clientes são Cisco, Synology, F5 Networks, Juniper e FortiGuard. Caso queira trocar o firmware por uma solução open source há o DD-WRT e o OpenWRT.