O poder da criptografia AES 256 bits no caso Daniel Dantas

Depois de mais de um ano de tentativas, FBI não consegue descriptografar o HD de Daniel Dantas. Criptografia AES 256 bits e TrueCrypt foram utilizadas no sistema.

Yeltsin Lima 14 anos atrás

Em 2008, os discos rígidos do banqueiro Daniel Dantas foram apreendidos devido à suspeita de lavagem de dinheiro pelo Banco Opportunity . Os arquivos dos seis discos e de um notebook, somando cerca de 2,08 TB de espaço para dados (não se sabe qual o tamanho dos arquivos lá contidos) estão criptografados sob o padrão AES 256 bits. Só para motivos de comparação, o padrão AES 128 bits possui capacidade para armazenar senhas de senhas com até 3 + 38 zeros.

O fato é que em janeiro de 2009, após frustadas tentativas de descriptografar os dados, o INC entrou em contato com a polícia federal americana (FBI) para tentar quebrar tal senha. O pior: eles não tem nenhuma forma jurídica de obrigar a fabricante ou o banqueiro a ceder os códigos de acesso.

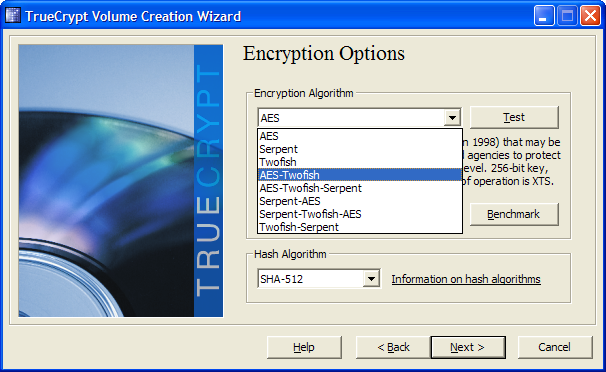

O mais interessante, é que um dos aplicativos utilizado para criptografar os HDs é gratuito e muito conhecido internacionalmente. Seu nome? TrueCrypt. Os dois órgão utilizaram uma técnica chamada "dicionário", que gera uma lista de senhas, de acordo com os dados investigados e das informações dos policiais.

O padrão AES 256 bits foi anunciado pelo NIST em 26 de novembro de 2001 e adotado pelos EUA como padrão em criptografia em 2002. Em 2006 se tornou o padrão criptográfico mais utilizado em todo o mundo. Já o TrueCrypt é um programa open source e gratuito, sua primeira versão estável (1.0) foi lançada em 2 de fevereiro de 2004 e desde então recebeu diversas atualizações, sendo a 6.3a, de 23 de novembro de 2009, a mais atual. Possui versões para Linux, Windows e Mac OS X. Inclusive, o Meio Bit possui um artigo de 2008 (mas, que desde a última vez que usei, não mudou muita coisa) sobre o software. Vale a pena ler.

Fonte: G1.