Hackers usaram atualizações da ASUS para enviar malwares a computadores [Atualizado]

Ataque hacker chamado de Operação ShadowHammer infectou servidores da ASUS, que repassou malwares através de sua ferramenta de atualização

Ronaldo Gogoni 5 anos atrás

Milhares de computadores da ASUS foram infectados por malwares, através da própria ferramenta de distribuição de updates de software da companhia. O ataque, chamado de Operação ShadowHammer invadiu os servidores e modificou atualizações de BIOS, UEFI e de programas proprietários, chegando a reproduzir assinaturas digitais e endereços MAC dos dispositivos-alvos.

- Milhões foram afetados por versões oficiais do CCleaner alteradas por hackers

- Google e FBI desmantelam esquema de hackers para fraudar anúncios

Segundo a Kaspersky Lab, que revelou todo o esquema, o ataque é o segundo maior do tipo, perdendo apenas para a invasão dos servidores da Piriform, onde hackers infectaram instaladores oficiais do CCleaner. O ataque foi perpetrado por um grupo hacker deveras organizado, e ocorreu entre junho e novembro de 2018.

Os alvos eram específicos, provavelmente ligados a grandes corporações, graças a instruções especiais mirando em cerca de 600 sistemas, identificados como endereços MAC. A invasão não foi inicialmente detectada pela ASUS, ou pelos clientes, já que os arquivos maliciosos utilizavam a assinatura digital e certificados de segurança legítimos, hospedados nos servidores da empresa de hardware, e enviados normalmente pela ASUS Live Update, a ferramenta de atualização oficial.

O ataque funcionava em duas etapas. Na primeira, o backdoor instalado pela ferramenta de update checava se o endereço MAC do dispositivo constava na sua lista interna de alvos em potencial; em caso positivo, ele disparava a instalação de um segundo malware, este sim, se passando por um software da ASUS. De acordo com o estudo, o backdoor permanece inativo nas máquinas descartadas.

De acordo com a Kaspersky, cerca de 57 mil usuários foram afetados pela Operação ShadowHammer, apenas entre seus clientes. No entanto, considerando que o ASUS Live Update vem pré-instalado nos laptops da fabricante taiwanesa, a empresa de segurança especula que em torno de um milhão de pessoas podem ter sido diretamente afetadas.

Segundo a WIRED, nem todos os endereços MAC presentes no malware eram de dispositivos da ASUS, o que pode indicar planos de um ataque bem mais amplo, visando ferramentas de atualização automática de outros fabricantes. A Kaspersky acredita que o grupo é o mesmo do ataque ao CCleaner, e que também utilizou um método semelhante no ataque ShadowPad, mirando numa solução corporativa para a administração de servidores.

Em nota ao site Motherboard, Vitaly Kamluk, diretor da região Ásia-Pacífico da equipe global de Análise e Pesquisa da Kaspersky Lab, disse que os hackers não tinham acesso a toda a infraestrutura da ASUS, por utilizarem o mesmo arquivo binário antigo, com um certificado atual; isso significa que eles acessaram o servidor onde os arquivos são assinados, mas não aquele onde eles são compilados.

Kamluk diz que as atualizações legítimas continuaram sendo despachadas normalmente pela ASUS, ao mesmo tempo em que o malware estava sendo distribuído, mas estas usavam um sistema de proteção mais recente e avançado, e mais difícil de hackear. De qualquer forma, isso não foi necessário.

A Kaspersky liberou uma ferramenta para verificar se seu computador foi infectado, e a companhia deverá dar mais detalhes sobre o ataque durante um evento de segurança, que será realizado em Singapura no próximo mês.

Com informações: Kaspersky Lab, Motherboard, WIRED.

Atualizado às 18:21: a ASUS enviou a seguinte resposta sobre a falha:

Ataques de Ameaça Persistente Avançada (Advanced Persistent Threat - APT) são ataques em nível nacional geralmente iniciados por alguns países específicos, visando certas organizações ou entidades internacionais em vez de consumidores.

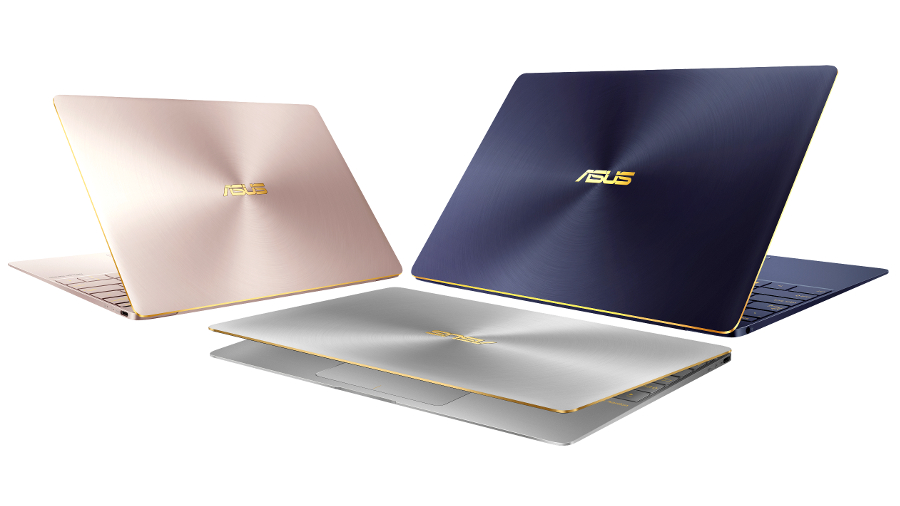

O ASUS Live Update é uma ferramenta proprietária fornecida nos notebooks ASUS para garantir que o sistema sempre se beneficie dos drivers e firmware mais recentes da empresa. Um pequeno número de dispositivos foi implantado com códigos maliciosos através de um ataque sofisticado nos servidores Live Update da companhia, na tentativa de direcionar um grupo de usuários muito pequeno e específico. O serviço de atendimento ao cliente da ASUS já está prestando atendimento aos usuários afetados e prestando assistência para garantir que os riscos de segurança sejam removidos.

A ASUS também implementou uma correção na versão mais recente (ver. 3.6.8) do software Live Update, com vários mecanismos de verificação de segurança para evitar qualquer manipulação maliciosa na forma de atualizações de software ou outros meios e implementou um aprimorado mecanismo de criptografia de ponta-a-ponta. Ao mesmo tempo, também atualizou e fortaleceu sua arquitetura de software de servidor para usuário final para evitar que ataques semelhantes aconteçam no futuro.

Além disso, a ASUS também criou uma ferramenta de diagnóstico de segurança online para verificar os sistemas afetados, e incentiva os usuários que ainda estão preocupados a executá-lo como precaução. A ferramenta pode ser encontrada aqui:

https://dlcdnets.asus.com/pub/

ASUS/nb/Apps_for_Win10/ ASUSDiagnosticTool/ASDT_v1.0. 1.0.zip A ASUS ainda recomenda a instalação da última versão do ASUS Live Update (ver. 3.6.8) no link a seguir: https://www.asus.com/support/

FAQ/1018727/ Os usuários que tiverem alguma preocupação adicional podem entrar em contato com o Atendimento ao Cliente da ASUS.

Mais informações sobre grupos APT: https://www.fireeye.com/

current-threats/apt-groups. html